Quand des hackers prennent (par hasard) le contrôle de la production d'eau potable

- - CC, Sandro (Flickr)

L'attaque terroriste sur une usine de production d'eau potable est l'un des scénarios cauchemar des autorités. Un rapport publié par Verizon - géant américain des télécommunications - fait état d'une attaque informatique concernant une station d'épuration. Fait inquiétant, les pirates sont parvenus à modifier la quantité de composants chimiques présents dans l'eau.

Un hacking a priori "classique"

Dans le document, on apprend que l'entreprise, qui prend le nom générique de Kemuri Water Company (KWC), a alerté Verizon après avoir constaté d'étranges changements dans sa production d'eau potable durant deux mois. Une fois sur place, les équipes de sécurité ont alors constaté une grande quantité de failles qui ont permis à des hackers de prendre la main sur des processus ultra-sensibles... sans l'avoir fait exprès.

Initialement, ceux qui sont décrits comme des hacktivistes, désirant davantage nuire au fonctionnement de l'entreprise qu'à perpétrer une attaque terroriste à grande échelle, visaient les données de paiement des clients. Pour y accéder, ils sont partis d'une page Web ouverte à tous et permettant au grand public d'avoir accès à ses factures ou à son niveau de consommation en eau.

A la faveur d'une de sécurité insuffisante, ils ont ensuite pu récupérer 2,5 millions de fichiers sensibles. Sauf qu'ils ont également constaté avoir pris la main sur la production d'eau potable en elle-même. Plutôt banal, le piratage se transforme alors en attaque beaucoup plus rare, de la même nature que celle perpétrée par les Etats-Unis et Israël contre une centrale nucléaire iranienne. Ils ont alors décidé de sous-doser les produits chimiques, ralentissant ainsi la vitesse de production.

Une longue série de failles

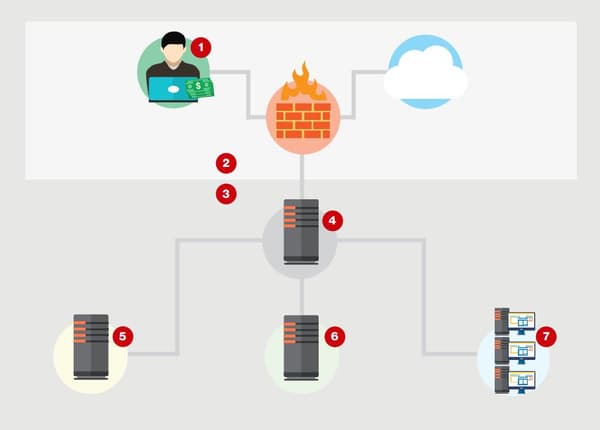

L'équipe de sécurité dépêchée par Verizon a cherché à savoir comment des pirates avaient pu avoir accès au fonctionnement même de l'usine, en partant d'une interface librement accessible. Dans les usines - notamment les plus sensibles, ces deux systèmes doivent être dissociés pour garantir un minimum de sécurité. Mais dans le cas de KWC, c'était tout le contraire.

Dans la station d'épuration, un seul serveur gère l'ensemble des données, à savoir une machine de type IBM AS/400. Une série lancée en 1988, utilisant un système d'exploitation vieux de plus de dix ans, le tout directement connecté à Internet. Cerise sur le gâteau, un seul employé était en charge du serveur. Lorsqu'il n'était pas en poste, il n'y avait alors aucun moyen d'alerter qui que ce soit en cas d'attaque.

Selon Verizon, les failles ont par la suite été corrigées et l'équipement modernisé. Mais comme le précise le rapport, l'issue de la situation aurait pu être bien plus catastrophique. Si les systèmes de sécurité secondaires (analysant entre autres la composition de l'eau) ont pu sonner l'alerte, il est difficile de savoir jusqu'où auraient pu aller des pirates encore plus mal intentionnés.

Comme les centrales nucléaires, les stations d'épuration et de production d'eau potable sont surveillées de près afin d'éviter que des terroristes ne les utilisent pour perpétrer des attaques contre les populations. L'exemple de Kemuri Water Company montre que des systèmes vieillissants et une gestion peu rigoureuse peuvent en faire des cibles idéales.