Comment les forces de l’ordre font parler les téléphones et les ordinateurs

- - -

Un téléphone portable dans une poubelle, un GPS dans une voiture, des ordinateurs dans diverses planques… Parmi les indices qui ont permis de faire avancer l’enquête des forces de l’ordre dans les terribles attentats de vendredi dernier figurent, évidemment, les équipements informatiques et télécoms que les suspects ont abandonnés. Mais comment les enquêteurs percent-ils les secrets de ces appareils? Voici quelques éléments de réponse.

Les smartphones, une vraie mine d’or

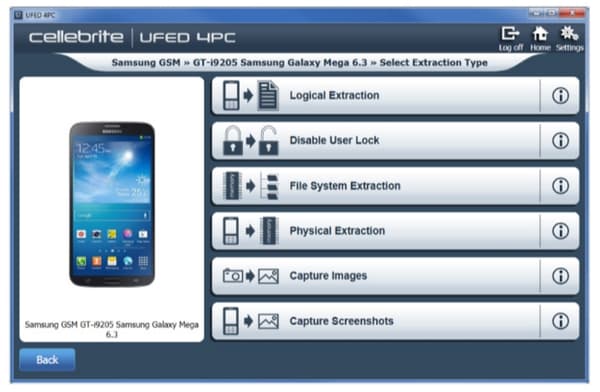

Pour les enquêteurs, retrouver un smartphone sur les lieux d’un crime est une véritable aubaine, car ces appareils peuvent contenir beaucoup d’informations: SMS, e-mails, carnet d’adresses, lieux de géolocalisation, etc. Pour accéder à ces informations, les forces de l’ordre utilisent des équipements spéciaux appelés UFED (Universal Forensic Extraction Device). Cela se présente sous la forme d’une mallette équipée d’un petit ordinateur et d’une multitude de connecteurs permettant de brancher l’appareil trouvé sur le terrain. L’une de principaux fournisseurs du marché est le société israélienne Cellebrite.

En fonction du modèle, tout ou partie des données peuvent être récupérées : les données utilisateurs (emails, carnet d’adresses, réseaux sociaux, SMS, historique des appels,...), les données systèmes (fichiers cachés, mots de passe et historique des mots de passe, arborescence des fichiers, logs...) et parfois même les données qui ont été effacées par le passé. Dans certains cas, le mot de passe de verrouillage pourra même être contourné. Presque rien n’échappe à ce type d’équipement, devenu incontournable dans les services de police et les forces d’intervention spéciales. D’ailleurs, le rayon d’action des UFED ne se limite pas aux smartphones. Les tablettes et les GPS peuvent également être auscultés de cette manière.

Des labos pour tout décortiquer

Lorsque les appareils trouvés sont chiffrés ou abimés, l’UFED ne sera pas forcément d’une grande utilité. Ils sont alors transférés dans un laboratoire où des experts vont pouvoir les analyser jusqu’au dernier brin de semi-conducteur. Les forces de l’ordre peuvent ainsi récupérer des données sur un disque dur, siphonner la mémoire des composants, analyser les micrologiciels, etc. Sur le principe, ils travaillent un peu comme le ferait un hacker. La Gendarmerie nationale, par exemple, dispose d’un tel laboratoire dans son centre technique à Rosny-sous-Bois. Là-bas, les experts utilisent des équipements spécialisés comme des hottes à flux laminaire qui purifient l’air de toute poussière ou des stations de soudage-dessoudage à rayon infrarouge pour désassembler les composants. Dans la vidéo ci-dessous (réalisée en janvier 2015), Cyril Débard, chef d’escadron à Rosny-sous-Bois, donne quelques explications.

Les données de connexion

L’autre grande source d’information des forces de l’ordre sont les données de connexion que les opérateurs sont obligés de stocker et de livrer sur simple demande judiciaire. A partir d’un numéro de téléphone ou d’une carte SIM retrouvée, il est possible de retrouver les appels passés, les numéros des interlocuteurs et même, par l’identification des stations de base qui ont acheminé les communications, leur localisation. Les criminels, évidemment, connaissent le truc. Pour brouiller les pistes, ils utilisent plusieurs téléphones en même temps. Amedy Coulibaly, le tireur de l’Hyper Cacher de la porte de Vincennes, disposait ainsi de 13 numéros de téléphones différents. Sur Internet, c’est similaire. Les FAI sont contraints de stocker les données de connexion relatives à leurs clients, ce qui permet de retracer les communications de certains suspects.

Les outils spécialisés