Quarante euros suffisent pour pirater un drone destiné à la police

- - GK

Pratiques et faciles à utiliser, les drones sont en train de débarquer dans de nombreux secteurs professionnels. Ils facilitent le contrôle d’infrastructures dans le ferroviaire et le bâtiment, la surveillance policière à l’occasion d’événements spéciaux, la reconnaissance aérienne pendant des feux, etc. Malheureusement, la sécurité n’est pas toujours en rendez-vous, comme vient de le démontrer Nils Rodday, un chercheur en sécurité indépendant, à l’occasion de la conférence de sécurité RSA 2016 qui se tient actuellement à San Francisco.

Cet expert a décortiqué un drone professionnel sur la demande expresse du fabricant, qui souhaitait savoir comment améliorer la sécurité de son produit. L’appareil - dont la marque n’a pas été révélée - dispose d’une voilure tournante à quatre hélices doubles et d’une autonomie de 30 à 45 minutes. Il peut porter des charges de 3 kg et être piloté de manière automatique. Cette belle bête est d’ores et déjà utilisée par les forces de l’ordre de certains pays.

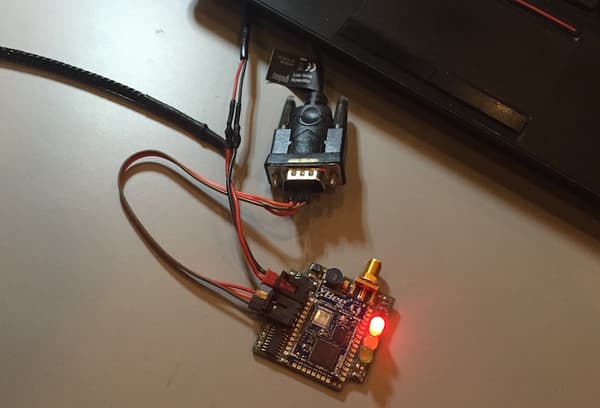

Le résultat de l’analyse est édifiant. Nils Rodday a trouvé plusieurs failles dont une qui lui permet de prendre le contrôle de l’appareil jusqu’à une distance d’environ 2 kilomètres. Il peut allumer ou arrêter l’appareil, le piloter, l’écraser par terre, en résumé faire ce qu’il lui plait. Pour réaliser cette attaque, pas besoin de se ruiner: il suffit d’avoir un ordinateur et un budget de quarante euros pour acheter un module de communication radio et un câble de connexion. C’est tout.

La faille se trouve dans un composant essentiel de l’appareil, à savoir un module de communication sans fil baptisé "XBee". C’est lui qui permet d’échanger les données techniques de vol - position, vitesse, direction, etc. - avec un boîtier de contrôle appelé "boîtier télémétrique", lui-même piloté par un logiciel de vol sur une tablette Android.

Le problème, c'est que la liaison entre le boîtier et le drone n'est pas chiffrée et que le protocole de communication du module XBee permet de changer à la volée source et destination d'un flux de données. En se dotant de son propre module XBee, un hacker peut donc intercepter les échanges entre le boîtier et le drone et insérer ses propres données comme il le souhaite. Et cela à une distance de 2 km, qui est le rayon d'action d'un module XBee.

Pour savoir quelles données il faut injecter, le chercheur en sécurité a fait un travail de rétroingénierie sur le logiciel de vol. Là aussi, ce n'était pas très compliqué. Il a décompilé l'application Android et trouvé la fonction et les codes numériques qui permettent d'envoyer des commandes au drone. Par exemple: décoller, mettre en route l'autopilote, etc.

Pour colmater cette faille, c'est simple: il suffit d'activer le chiffrement au niveau du module XBee, ce qui désactive du même coup la possibilité de changer source et destination d'un échange. L'attaquant ne pourrait plus rien intercepter. "Malheureusement, ce chiffrement nécessite plus de bande passante et rajoute de la latence. Dans ce cas précis, l'application de vol ne fonctionnerait plus, c'est pourquoi le fabricant a volontairement désactivé cette protection", explique Nils Rodday.

Néanmoins, il existe d'autres solutions, comme l'intégration d'une puce de chiffrement matérielle - ce qui permettrait de ne pas dégrader les performances - ou l'ajout d'une couche de chiffrement logicielle de bout en bout. Mais dans tous les cas, cela nécessite de revoir la conception du produit. Une simple mise à jour de firmware n'est pas suffisante. "Le fabricant m'a assuré qu'il allait résoudre le problème dans une prochaine version du produit", souligne le chercheur en sécurité.

Les modèles déployés restent vulnérables

Cela signifie que les flottes actuellement déployées sont vulnérables et le resteront, à moins que le fabricant décide de faire un rappel. Par ailleurs, il est probable que ce problème ne soit pas isolé. Le module XBee est utilisé par d'autres fabricants de drones, voire même dans d'autres catégories d'objets connectés. "Cette vulnérabilité peut se retrouver dans de nombreuses configurations différentes. Par curiosité, j'ai contacté d'autres fabricants de drones utilisant XBee en leur demandant s'ils avaient activé le chiffrement, mais je n'ai jamais reçu de réponse", ajoute Nils Rodday. Ce qui n'est pas forcément un bon signe.

Ce n'est pas première fois qu'un chercheur en sécurité montre un piratage de drone, mais les précédentes démonstrations ne concernaient que des modèles grand public. En 2015, Rahul Sasi avait réussi à installer une porte dérobée sur un Parrot AR Drone. En 2013, Samy Kamkar avait quant à lui montré comment intercepter les commandes radio d'un autre drone de Parrot.