Les djihadistes de Daesh ne font pas confiance au réseau Tor

- - Flashpoint

Hasard du calendrier ? Peut-être, alors que les Etats-Unis viennent de démarrer une vaste campagne de cyberattaques sur les réseaux informatiques de Daesh, plusieurs éléments indiquent que les djihadistes cherchent désormais à blinder leurs échanges électroniques et à mieux organiser leurs opérations de piratage.

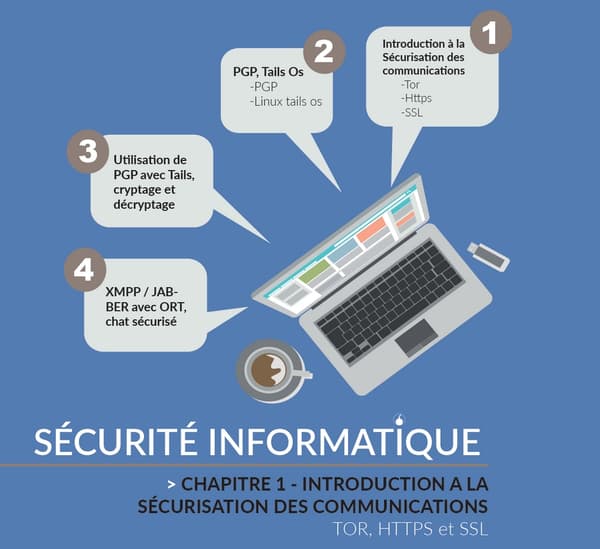

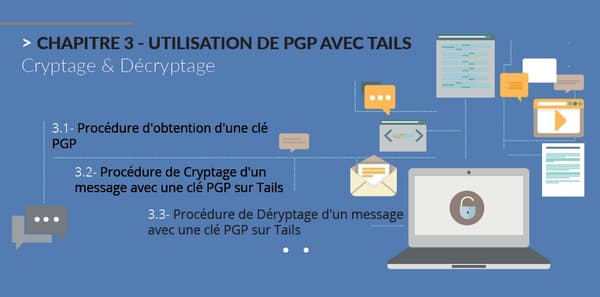

Ainsi, le dernier numéro de Dar Al-Islam, le magazine de propagande francophone de l'Etat Islamique, contient un dossier complet d'une quinzaine de pages sur la sécurité informatique et les communications chiffrées (la parution compte au total 78 pages).

Contrairement à ce que l'on pourrait supposer, l'article ne conseille pas l'usage de Telegram, la messagerie sécurisée qui avait fait le buzz en novembre dernier, suite aux attaques de Paris. Les auteurs de ce guide pratique pensent, en effet, que cet outil "est loin d'être totalement sécurisé".

Selon eux, il ne faut pas non plus faire une confiance aveugle au réseau d'anonymisation Tor. Les auteurs soulignent le risque lié aux nœuds de sortie qui peuvent être "mis en place par les services de renseignement mécréants ou une personne malveillante souhaitant voler ces informations, car tout le monde peut mettre en place un nœud de sortie".

Le chiffrement de Tor n'est pas non plus suffisant, selon eux, compte tenu des capacités techniques des agences de renseignement. "Quant à savoir si la NSA peut casser ce code, la réponse est probablement oui. Voilà pourquoi il ne faut jamais rien envoyer sur Tor qui soit personnel, sensible ou dont vous ne souhaitiez pas voir le contenu intercepté. Excepté si vous utilisez un cryptage PGP", peut-on lire dans ce texte.

Tails Linux, en guest star

En fait, le magazine de propagande islamiste suggère l'utilisation d'un outil bien connu dans l'univers des lanceurs d'alerte et des défenseurs des droits citoyens: Tails Linux. Il s'agit d'un système d'exploitation open source qui combine l'usage de Tor avec une série d'outils de chiffrement tels que PGP (Pretty Good Privacy) ou OTR (Off The Record).

Le dossier explique en détails comment installer Tails Linux, comment créer une clé PGP, comment envoyer un email chiffré avec la messagerie Icedove, comment lancer un chat sécurisé avec le logiciel Pidgin, etc.

Ces outils sont beaucoup moins commodes à utiliser que les applis mobiles de messagerie, mais ils ont fait leur preuve par le passé. Edward Snowden, par exemple a utilisé ce système lors de sa cavale.

Pour plus sécurité, les djihadistes préconise d'ailleurs l'utilisation de Tails Linux en mode "live", c'est-à-dire en le démarrant depuis un support amovible sans réellement l'installer sur un ordinateur. "Nous vous suggérons une clé USB ou carte SD pour des raisons de sécurité car bien plus pratiques à enlever et à détruire par la suite", souligne les auteurs.

Des capacités encore limitées

Les bonnes pratiques en matière de sécurité informatique ne sont pas seulement diffusées dans ce magazine de propagande francophone. "Très récemment, des canaux de communication pro-Daesh ont publié plusieurs guides préconisant l'usage de différentes applications", explique Lait Alkhouri, co-fondateur de Flashpoint, une société spécialisée dans l'analyse du dark Web, dans les colonnes de Forbes.

Parmi les logiciels cités: DNSCrypt pour sécuriser les échanges Web, ou F-Secure Freedome, un réseau VPN. Un vent de panique semble donc souffler dans les rangs de Daesh.

La société Flashpoint vient d'ailleurs de publier un rapport sur les capacités de piratage informatique de Daesh. Elle a analysé les actions des cinq principaux groupes de hackers qui se revendiquent de cette mouvance: Cyber Caliphate, Islamic State Hacking Division, Islamic Cyber Army, Rabitat Al-Ansar et Sons Caliphate Army. Sa conclusion est que ces hackers ne sont pas encore capables de réaliser des attaques sophistiquées et se limitent à des opérations relativement faciles, comme le déni de service ou le piratage de sites Web.

Création du United Cyber Caliphate

Quelques hackers expérimentés ont rejoint l'univers de Daesh, mais ils sont relativement peu nombreux et certains ont été supprimés depuis. On peut citer le hacker britannique Junaid Hussain alias Abu Hussain Al Britani. Il faisait partie d'un groupe de hackers baptisé TeaMp0isoN, où il portait le pseudonyme TriCk.

Après avoir rejoint la mouvance islamiste, il a fondé le groupe de hackers "Cyber Caliphate". Junaid Hussain a été tué en août 2015 lors d'une attaque de drone, tout comme son remplaçant en décembre 2015, le hacker bangladeshi Siful Haque Sujan.

Ce qui est plus inquiétant, en revanche, c'est que certains de ces groupes de hackers ont récemment fusionné pour former le "United Cyber Caliphate", par soucis d'efficacité et pour élargir leur terrain d'opération, disent-ils. On peut donc craindre une montée en puissance des attaques cyber djihadistes, auxquelles les forces occidentales vont devoir répondre.